|

| Trellix |

- Catégorie : Antivirus » Mcafee » Trellix Endpoint Security

- Noter le produit :

- Système d'exploitation : Windows 7 à Windows 11

- Site Officiel : trellix.com

- Version : 10.7.19.13811

- Langue : 🇫🇷

- Siège : États-Unis

- Moteur Antivirus : McAfee

- Intégration au centre de sécurité Windows : Oui

- Prix : Gratuit

- Logiciel de désinstallation : Télécharger

Sécuriser vos appareils avec Trellix Endpoint Security : Antivirus nouvelle génération

La version autonome de Trellix Endpoint Security est conçue pour être installée et gérée sur un seul appareil, sans nécessiter de gestion centralisée via des outils comme Trellix ePolicy Orchestrator (ePO).

Voici quelques caractéristiques clés :

Fonctionnalités Principales

- Protection Complète : Offre une protection contre les menaces avancées, y compris les malwares, les ransomwares et les attaques basées sur des scripts.

- Facilité d’Installation : Peut être installée directement sur un PC individuel en utilisant un installateur autonome.

- Configuration Personnalisée : Permet de configurer les paramètres de sécurité selon les besoins spécifiques de l’utilisateur.

- Mises à Jour Automatiques : Reçoit des mises à jour régulières pour maintenir la protection à jour contre les nouvelles menaces.

Avantages

- Indépendance : Idéale pour les utilisateurs qui n’ont pas accès à une infrastructure de gestion centralisée.

- Simplicité : Facile à installer et à configurer, même pour les utilisateurs non techniques.

- Sécurité Robuste : Offre une protection de niveau entreprise sur un appareil personnel.

NOUVEAUTES VERSION 10.7.19.13811 - OCTOBRE 2025

La version 10.7.19 de Trellix Endpoint Security (ENS) inclut de nouvelles fonctionnalités, des améliorations et résout les problèmes connus.

Nouveautés en détails :

Télécharger Trellix Endpoint Security 10.7.19.13811 : Version complète et sécurisée

La version 10.7.19 de Trellix Endpoint Security est désormais disponible en téléchargement pour les utilisateurs Windows. Cette solution antivirus avancée offre une protection renforcée contre les menaces modernes telles que les ransomwares, les malwares et les attaques ciblées.

Grâce à ses fonctionnalités de détection proactive, de pare-feu intégré et de contrôle des applications, Trellix Endpoint Security garantit une sécurité optimale pour les postes de travail en entreprise comme à domicile. Téléchargez dès maintenant la version complète et sécurisée pour bénéficier des dernières mises à jour et d’une compatibilité étendue avec Windows 10 et 11.

Comment installer Trellix Endpoint Security sur Windows : Guide complet

1. Effectuez un clic droit sur le dossier, puis sélectionnez « Extraire tout » :

2. Sélectionnez une destination, et cliquez sur « Extraire » :

3. Enfin pour démarrer l'installation double-cliquez sur « setupEP » :

4. Démarrage de l'installation, choisissez votre langue puis « Accepter » le contrat de licence :

5. Sélectionnez tous les modules et cliquez sur « Installer » :

6. Clique droit sur l'icone de Trellix Endpoint Security pour ouvrir le programme :

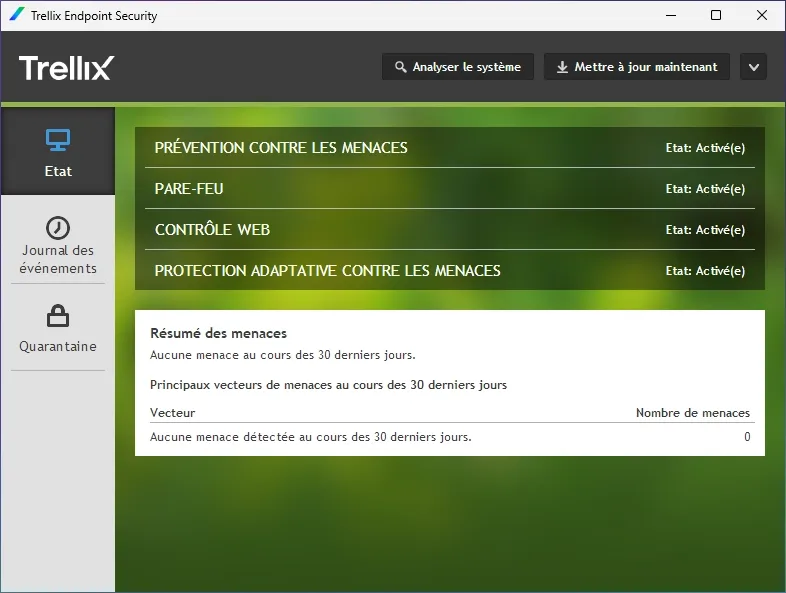

7. Tous les boucliers de protection sont activés, vous êtes dès à présent protégé par Trellix :

Version de Trellix Endpoint Security :

| Version 10.7.19.13811 |

- Version est entièrement gratuite (client autonome)

- Mises à jour données virales gratuites pendant la durée de l'abonnement

- Pour un usage personnel uniquement

Merci de nous avoir lus, à bientôt sur Détovirus ! 😉

33 Commentaires

Deux leaders du marché de la cybersécurité unissent leurs forces pour créer un monde numérique .

Trellix est une fusion de McAfee mais malgré le score de 100% sur le site d'AVtest faut quand même voir à l'usage ce qu'il va pouvoir bien faire sur un pc. Shadowra va certainement nous le décortiquer pour les fêtes de fin d'année..........

j'y suis presque arrivé entièrement mais me reste 2 dossiers qui ne veulent pas "virer". Je n'ai pas vu de suite que c'était

un produit McAfee, autrement je n'aurais pas essayé : ils ont tout le temps eu des bouses pas possibles.

Bonne fête de fin d'année à vous tous !

je l'avais telechargé ici meme , je les testé et retesté , il est bien mais moin que bit defender free a mon gout!!!

et c vrai tres dure a desinstaller totalment

bonne journée a+

17.8502 et non 10.7.17.9902 comme annoncé sur la page.

Alors pour votre problème de version j'ai vérifié est le numéro de version 10.7.17.8502 est le numéro de version du Web Control tandis que la version 10.7.17.9902 est la version de la plate-forme Endpoint Security! J'espère que ça répondra à votre question!

Merci à DETOVIRUS pour tout.

A+ PASCALB